近年,通过异地盗取联网电脑或智能手机的处理能力从而获取虚拟货币的网络犯罪记录不断增加。犯罪者在横幅广告中植入恶意程序,使该病毒迅速传播。信息安全公司呼吁企业和个人需多加防范。

“浏览某内容可疑的网站后,电脑的速度就变得迟缓,但又不像是出故障,而且只是偶尔出现这种情况”。类似上述这样的案件在日本频繁发生。

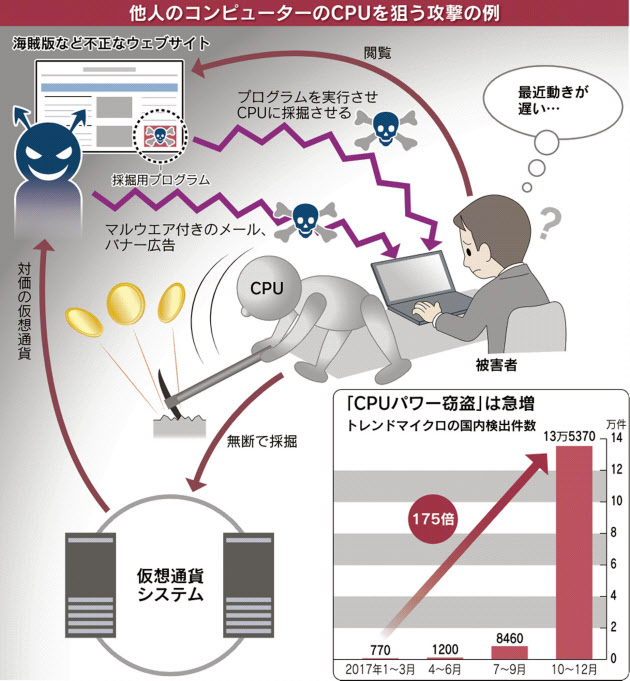

安全对策公司趋势科技表示, 2017年10~12月防病毒软件检测出同一公司被此类“CPU偷窃”程序植入次数高达13万次,比同年1 - 3月份增加了175倍。

利用窃取他人CPU电量来挖掘虚拟货币这种行为又可以称“coin minor”“ cryptojacking”等。不仅仅是电脑,智能手机和服务器等各类终端也同样能成为此类病毒的侵入对象。

该方法大体分为两种,一种是将名为“Coinhive”服务专用程序(脚本)植入网站中。

■篡改广告

一旦用户浏览该网站,浏览器(浏览软件)就会读入Coinhive程序,它使用CPU执行必要的计算处理挖掘虚拟货币“门罗币”。而采矿所得尽归犯罪者所有。

也有案例显示犯罪者会将脚本植入横幅广告中。3月25日趋势科技确认广告平台“AOL”上发布的广告被篡改植入采矿脚本。该广告在门户(入口)网站“MSN Japan”上发布,所有该网站用户浏览此广告时,很有可能被盗取CPU电量。

另一种方法则是通过给有安全隐患的终端发送邮件等方法使其感染病毒,将“恶意软件”等非法程序发送至被害者的终端。

该恶意软件私自窃取感染者CPU电量并挖掘虚拟货币。但由于难度比上一种诱导用户浏览网站高,因而案例相对较少。但危险的是即便用户不浏览网站恶意软件也会强制挖掘虚拟货币。

截止2017年,以网络攻击作为赚钱的主要手段当中,加密对方电脑和智能手机中的文件,并要求对方提供虚拟货币等才能解锁的“赎金软件”仍然是主流。在日本受害者不断增加,企业也开始采取安全对策。

另一方面,使用他人终端CPU电量来挖掘虚拟货币的案件不断增加的大背景下,可以说“2017年9月登场的Coinhive造成了更重大影响”(趋势科技安全传道者 冈本胜之)。

Coinhive的脚本公开发布互联网并可以进行随意修改。这让即使不制作恶意软件也能轻松窃取他人的CPU电源变成了现实。谁都有可能犯罪,这才是此类案件不断增加的原因。

日本IBM安全运营中心首席安全分析师猪股秀树指出,“门罗币与其他的虚拟货币不同,略低级的终端也能轻松挖掘”。

2017年虚拟货币价格飙升,让不少人尝到了商业甜头。 2017年1月末门罗币价格低至1XMR(货币单位)1500日元,同年12月狂飙至40,000日元左右。即便2018年价格回落至20,000日元,但相比2017年1月,价格仍然是涨了10倍以上。

门罗币是虚拟货币中匿名性高,无法追踪汇款目的地的匿名货币的典型代表。而匿名货币常用于洗钱、逃税,因此一直是金融厅的重点关注对象。甚至有专家认为它是北朝鲜的部分资金来源。

■网站资金来源

Coinhive可以安插在各种网站中,甚至有案例显示它被植入在盗版漫画网站里。这些网站违法发布漫画的同时,靠显示广告来获取运营资源,并通过Coinhive来获得虚拟货币。

那么用户该采取哪些措施来防止他人私自使用自己的终端开采虚拟货币呢?首先要远离盗版网站或灰色网站等非法网址。只要不接触植入Coinhive的网站,那就不会被感染。

同时还要手机减少下载以免费和便利为噱头的软件。网络攻击者最常见的手段就是假装便捷的应用程序来植入病毒。

信息安全公司表示,相比追踪网站和广告中的非法脚本,安装防病毒软件并进行适时更新才最为重要。

防病毒软件可以检测并阻止脚本。如果你是IT企业(信息技术)的管理者,那么还需考虑如何禁止从公司内网访问挖掘类网站。

另一方面,一旦终端被恶意软件入侵问题就变得非常棘手。网络防御研究所常务董事兼高级分析官名和利男指出,“用户不使用键盘时恶意软件才会开始挖掘虚拟货币,这样用户很难发现。”

被恶意软件入侵时,需要采取相对大型的应对手段,例如准备获取各终端所有通信情报并解析的系统等。

通过盗取CPU电量来开采虚拟货币,虽然不会演变成泄露个人信息等严重事态,但放任不管仍然很危险。“就算一开始只是单纯地开采虚拟货币,但不知何时可能就会被犯罪者替换成其他目的的程序”。(赛门铁克安全托管服务日本地区总管 泷口博昭)。我们应积极采取适当的应对手段,防止日后产生重大损失。

(作者:岛津忠承 Bianews编译 来源:日经新闻)

扫码下载app 最新资讯实时掌握

扫码下载app 最新资讯实时掌握